Utilizamos uma plataforma que oferece um dashboard democrático, de fácil interpretação e visualização, permitindo que qualquer Gestor de Dados e da Rede (seja ele o DPO – Dada Protection Officer – Encarregado de Dados, Advogado, TI, ou mesmo o Executivo) possa compreender com clareza as atividades e os riscos que estão sendo tomados. Através desta visualização é possível determinar as tarefas para melhoria de níveis de segurança da rede, seja pela aplicação de políticas de segurança e boas práticas, seja por correção automática ou atualizações de programas e sistemas operacionais.

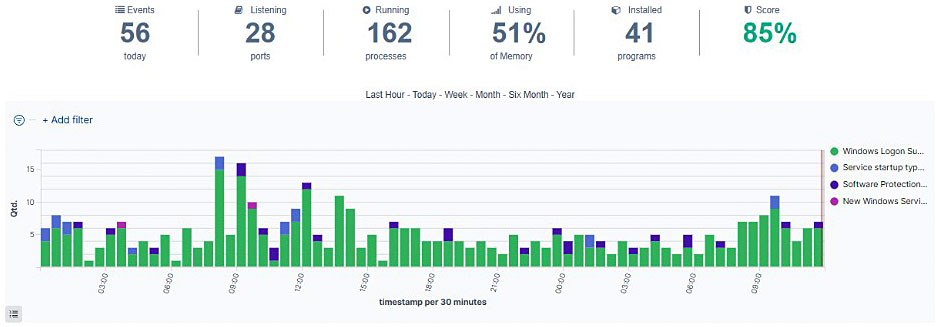

Nós monitoramos em tempo real e de forma online todas as atividades que estão acontecendo na rede e também em cada dispositivo individualmente, sem infringir a privacidade do usuários.

Utilizamos frameworks de segurança mais conceituados e dinâmicos do mundo ( NIST, CIS, NSA, OTX), assim somos capazes de identificar um comportamento suspeito ou malicioso no exato momento que acontece. Caso alguma atividade maliciosa seja identificada, conseguimos configurar respostas automáticas, que vão realizar a primeira linha de defesa do seu ambiente, isolando o dispositivo infectado dos demais, tudo isso podendo ser acompanhado em tempo real.

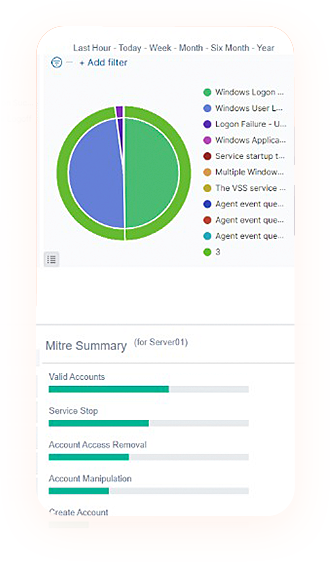

Realizamos a referencia de eventos com o framework MITRE ATT&CK, que facilita a visualização mapeando as técnicas e táticas detectadas nos dispositivos monitorados.

Utilizamos uma plataforma de gestão de TI, SOAR/SIEM/XDR, coletando e correlacionando dados automaticamente em vários vetores de segurança, facilitando a detecção mais rápida de ameaças para que os analistas de segurança ou gerente de dados possam responder/priorizar rapidamente antes que o escopo da ameaça se amplie.

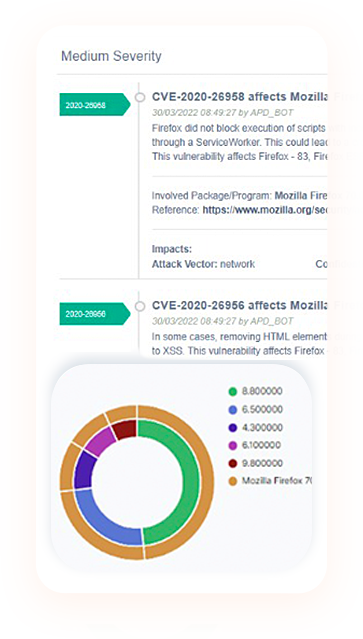

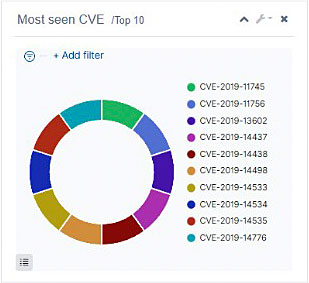

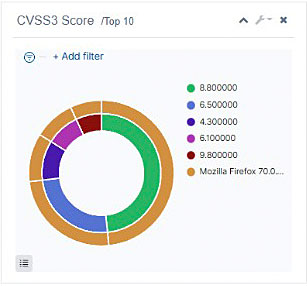

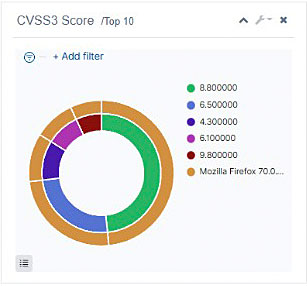

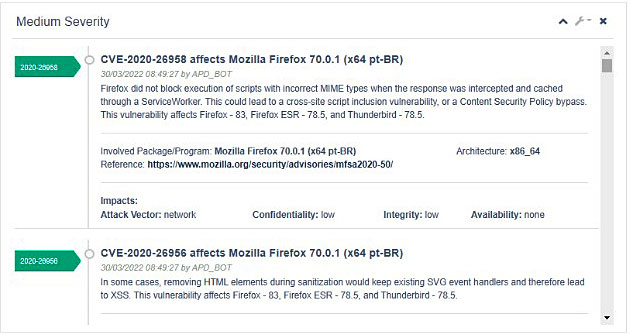

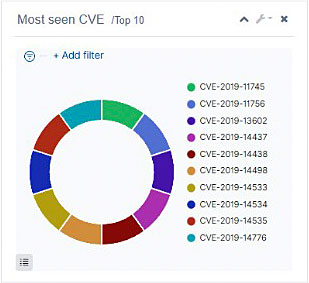

Realizamos uma varredura completa de sua rede, sistemas, aplicativos e dispositivos para identificar falhas de segurança, pontos de entrada para ataques e outras vulnerabilidades que podem ser exploradas por hackers, tudo isso com um mapeamento detalhado de ameaças, criamos um mapa abrangente das ameaças potenciais que sua empresa enfrenta, considerando fatores como o seu setor de atuação, o tamanho da organização, os dados armazenados e os sistemas utilizados.

Priorizamos as vulnerabilidades e riscos de acordo com o seu impacto potencial no seu negócio, permitindo que você concentre seus recursos de segurança nas áreas mais críticas.

Apresentamos um relatório detalhado com os resultados do diagnóstico, incluindo descrições detalhadas das vulnerabilidades encontradas, recomendações para correção e um plano de ação para implementar as medidas de segurança necessárias.

A LGPD exige que as organizações que lidam com os dados pessoais, mantenham esses dados seguros. Podemos ajudar as organizações a manter e facilmente demonstrar a postura de segurança.

O mapeamento periódico e correção de forma automática de pontos fracos dentro da rede é importante para que possa priorizar e tomar ações pro-ativas de correção.

Nossa plataforma de segurança, participa de diversas redes mundiais de compartilhamento de ameaças, desta forma, mantemos nossos sistemas de detecção e inteligência sempre um passo a frente de ameaças atuais.

Com um monitor políticas de segurança, padrões e/ou guias de proteção, podemos realizar varreduras periódicas para detectar aplicativos e S.O que são vulneráveis, não corrigidos ou configurados de maneira insegura.

É possível implementar políticas de segurança de forma massiva e seletiva nos dispositivos da rede. Gerencie políticas de segurança de forma rápida e eficiente.

Fornecemos controles e monitoração de segurança que são necessários para manter sua empresa segura para que você mantenha o foco no seu negócio.

Correlacionar, agregar e analisar dados de log de seus dispositivos, possibilitando descobrir ameaças à segurança e padrões maliciosos de comportamento que podem levar a comprometimento ou perda de dados.

Quando algo crítico é detectado alertas são criados e enviados (via Telegram, Email e Slack), permitindo uma resposta rápida ao evento.

A correlação de eventos é uma parte essencial de qualquer solução de segurança, que agrega e analisa dados de log de aplicativos, sistemas e dispositivos de rede, possibilitando descobrir ameaças à segurança e padrões maliciosos de comportamento que, de outra forma, passam despercebidos e podem levar a comprometimento ou perda de dados, tudo isso em tempo real.

A descoberta de ativos interna e inventário, encontrará e fornecerá visibilidade dos ativos nos seus ambientes de rede. Informando todos os dispositivos habilitados para IP na sua rede, determinando quais softwares e serviços estão instalados neles, como estão configurados e se existem vulnerabilidades ou ameaças ativas sendo executadas contra eles. Vulnerabilidades poderão ser corrigidas de forma automática ou manual.

Monitora o sistema de arquivos, identificando mudanças no conteúdo, permissões, propriedade e atributos dos arquivos que você precisa observar. Além disso, podemos identificar nativamente usuários e aplicativos usados para criar ou modificar arquivos. Os recursos de monitoramento de integridade de arquivos podem ser usados em combinação com inteligência de ameaças para identificar ameaças ou hosts comprometidos. Além disso, vários padrões de conformidade regulatória, como LGPD, GDPR e PCI-DSS, exigem isso.

Monitoramos periodicamente as definições de configuração dos sistemas operacionais e de aplicativos para garantir que estejam em conformidade com políticas de segurança, padrões e/ou guias de proteção. Além disso, as verificações de configuração podem ser personalizadas, adaptando-as para se alinharem adequadamente à sua organização. Os alertas incluem recomendações para melhor configuração, referências e mapeamento com conformidade regulatória.

Hoje, os desktops corporativos representam uma das principais áreas de risco de segurança para as organizações. À medida que os agentes mal-intencionados projetam cada vez mais seus ataques para evitar as ferramentas tradicionais de prevenção e proteção de endpoints, as organizações buscam a EDR (detecção e resposta em endpoints) para obter visibilidade adicional, incluindo evidências de ataques que podem não acionar regras de prevenção e resposta.

Ao identificar as vulnerabilidades e programas com atualizações pendentes, nossa plataforma consegue atualiza-los de forma periódica e automática, ou, de forma manual de acordo com a necessidade da sua empresa.

Quando um evento muito crítico é detectado, você recebe alertas através de Email, Telegram, Slack, entre outros. Além disso, você poderá ter relatórios que permitem e facilitam a tomada de decisão e resposta rápida a ataques persistentes e em andamento.

Venha conversar com nossa equipe e agende uma POC (prova de conceito) sem custo.